Prawie jak człowiek

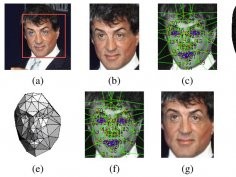

18 marca 2014, 10:35Gdy zapytamy człowieka, czy na dwóch różnych zdjęciach widzi twarz tej samej osoby, to w 97,53% przypadków otrzymamy prawidłową odpowiedź. Facebook opracował oprogramowanie, które rozpoznaje twarze z 97,25% pewnością. Jego działanie nie zależy od warunków oświetleniowych ani od tego, czy fotografowana osoba patrzy w obiektyw

Kolejna poważna dziura w sprzęcie Intela. Narażone korporacyjne laptopy

12 stycznia 2018, 11:59Eksperci z firmy F-Secure poinformowali o znalezieniu kolejnej dziury w sprzęcie Intela. Nie ma ona nic wspólnego z niedawno odkrytymi lukami Spectre i Meltdown. Nowa dziura dotyczy Intel Active Management Technology (AMT), która jest powszechnie używana w korporacyjnych laptopach

Oprogramowanie przewidzi, czy substancja się rozłoży

10 czerwca 2007, 10:19Hiszpanie stworzyli oprogramowanie, które potrafi ocenić biodegradowalność jakiejś substancji jeszcze przed jej fizycznym uzyskaniem.

Komputer-naukowiec

3 kwietnia 2009, 15:10Naukowcy z Cornell University stworzyli program, dzięki któremu komputer jest w stanie wykorzystać dane z obserwacji do stworzenia ogólnego prawa. To, co dotychczas było efektem pracy genialnych umysłów, stało się dostępne dla maszyn.

Dzięki Facebookowi istnieje ponad 100 000 miejsc pracy

20 września 2011, 11:23Istnienie Facebooka przyczyniło się do utworzenia 182 000 nowych miejsc pracy, a to oznacza miliardy dolarów zarobione przez pracowników i ich firmy

Elop odchodzi z Microsoftu

18 czerwca 2015, 08:52Microsoft przeprowadził zmiany organizacyjne. W ich wyniku z firmy odchodzi Stephen Elop, były szef Nokii, który wraz z wykupieniem przez Microsoft wydziału telefonów komórkowych Nokii trafił – po raz drugi w karierze – do giganta z Redmond.

Narra - poloniści pomogą twórcom gier

16 stycznia 2019, 05:54Literaturoznawcy tworzą oprogramowanie, które będzie wspierało twórców gier. Narzędzia badawcze używane przez polonistów pozwolą szybciej i taniej projektować skomplikowane struktury narracyjne i rozbudowane fabuły na miarę Wiedźmina.

Sun otwiera Javę

13 listopada 2006, 14:21Po latach próśb i debat Sun Microsystems jest gotowy do otwarcia kodu źródłowego Java na zasadach przyjaznej Linuksowi licencji.

F-22 też mają problemy

27 lutego 2007, 10:03Najnowocześniejsze myśliwce świata, amerykańskie F-22 Raptor, uległy poważnej awarii podczas lotu przez Pacyfik. Te supernowoczesne samoloty zaprojektowane tak, by być niewidzialnymi dla radarów, wyposażone w zaawansowane systemy radarowe, najnowsze rodzaje broni i silnik, który pozwala gwałtownie przyspieszać bez pozostawienia olbrzymiej smugi kondendacyjnej, nie oparły się tzw. problemowi roku 2000.

Komputery z Linuksem trafią do Europy

7 sierpnia 2007, 11:16Dell poinformował, że będzie sprzedawał w Europie notebooki i pecety wyposażone w system Ubuntu Linux. Najpierw sprzedawane będą one we Francji, Niemczech i Wielkiej Brytanii.